resource tuner consol est un outil permettant aux développeurs d’automatiser l’édition de ressources dans des exécutables 32 et 64 bitcet éditeur de ressources en ligne de commande autorise l’utilisation du vbscript pour créer des processus répétés pour la modification et la personnalisation de ressources pendant la dernière étape du processus de construction ou à chaque fois que vous voulez effectuer des modifications dans l’information de version d’un fichier d’un programme exécutable [...] exe existant ou d’une dll sans avoir besoin de recompiler le code source , rtc fonctionne avec une large variété de fichiers pe « portable executable » 32 bit incluant / exe | dll ; scr : cpl device driverssys contrôles ocx et borland libraries [...] dpl et , bpl / resource tuner consol est un outil permettant... Télécharger

resource tuner consol est un outil permettant aux développeurs d’automatiser l’édition de ressources dans des exécutables 32 et 64 bitcet éditeur de ressources en ligne de commande autorise l’utilisation du vbscript pour créer des processus répétés pour la modification et la personnalisation de ressources pendant la dernière étape du processus de construction ou à chaque fois que vous voulez effectuer des modifications dans l’information de version d’un fichier d’un programme exécutable [...] exe existant ou d’une dll sans avoir besoin de recompiler le code source , rtc fonctionne avec une large variété de fichiers pe « portable executable » 32 bit incluant / exe | dll ; scr : cpl device driverssys contrôles ocx et borland libraries [...] dpl et , bpl / resource tuner consol est un outil permettant... Télécharger

resource standard metrics ou rsm permet d'analyser et de mesurer la qualité d'un code source c c++ c# ou java par le biais du système d'exploitationrsm peut supporter virtuellement n'importe quel os [...] resource standard metrics ou rsm permet... Télécharger

resource standard metrics ou rsm permet d'analyser et de mesurer la qualité d'un code source c c++ c# ou java par le biais du système d'exploitationrsm peut supporter virtuellement n'importe quel os [...] resource standard metrics ou rsm permet... Télécharger

resource standard metrics ou rsm permet d'analyser et de mesurer la qualité d'un code source c c++ c# ou java par le biais du système d'exploitationrsm peut supporter virtuellement n'importe quel os [...] resource standard metrics ou rsm permet... Télécharger

resource standard metrics ou rsm permet d'analyser et de mesurer la qualité d'un code source c c++ c# ou java par le biais du système d'exploitationrsm peut supporter virtuellement n'importe quel os [...] resource standard metrics ou rsm permet... Télécharger

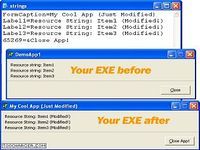

resource tuner vous permet d'éditer des fichiers exécutablesexe ou des dlls afin de modifier certains éléments de leur contenu [...] vous pourrez ainsi extraire ou modifier les icônes et les curseurs d'une application modifier les éléments du menu les messages les polices de caractères utilisées et beaucoup d'autres , resource tuner vous permet d'éditer des... Télécharger

resource tuner vous permet d'éditer des fichiers exécutablesexe ou des dlls afin de modifier certains éléments de leur contenu [...] vous pourrez ainsi extraire ou modifier les icônes et les curseurs d'une application modifier les éléments du menu les messages les polices de caractères utilisées et beaucoup d'autres , resource tuner vous permet d'éditer des... Télécharger

resource monitor est une solution complète en matière de conformité des licences d'utilisation du logicielelle offre un inventaire en temps réel crée des alertes administratives lorsqu'un utilisateur installe ou désinstalle un logiciel et fait en sorte que des règles administratives soient appliquées lorsque les licences d'utilisation du logiciel excèdent la limite permise [...] resource monitor est une solution complète en... Télécharger

resource monitor est une solution complète en matière de conformité des licences d'utilisation du logicielelle offre un inventaire en temps réel crée des alertes administratives lorsqu'un utilisateur installe ou désinstalle un logiciel et fait en sorte que des règles administratives soient appliquées lorsque les licences d'utilisation du logiciel excèdent la limite permise [...] resource monitor est une solution complète en... Télécharger

Intéressé par hacker text generator ? vous pouvez découvrir ces quelques informations : 24 votes et une note de 4 1 sur 5 ce sont les marques de qualité données à anil sardiwal pour la qualité de son applicationcette application est disponible actuellement sur notre site dans sa version 1 [...] 2 , nous pouvons vous préciser que cette application a été développée spécialement sur la version android 4 / cette appli a été plutôt bien accueillie par les utilisateurs d'android les personnes qui l'ont essayée lui ont octroyé une note plus qu'honorable | une réussite qui ne va pas s’en arrêter là ; seulement 24 utilisateurs ont évalué cette application pour autant elle pourrait en surprendre plus d’un : pour installer cette application vous avez besoin au minimum de la version d'android 4vérifiez si votre appareil est compatible en regardant dans les paramètres de votre mobile [...] est ce qu’une application peu médiatisée est forcément mauvaise ? la preuve que non avec cette application , malgré son petit nombre de téléchargements elle est capable de satisfaire ses utilisateurs / a savoir en dernier lieu : entièrement gratuite l’app hacker text generator trouvera bien sa place sur votre smartphone android | intéressé par hacker text generator ? vous... Télécharger

Intéressé par hacker text generator ? vous pouvez découvrir ces quelques informations : 24 votes et une note de 4 1 sur 5 ce sont les marques de qualité données à anil sardiwal pour la qualité de son applicationcette application est disponible actuellement sur notre site dans sa version 1 [...] 2 , nous pouvons vous préciser que cette application a été développée spécialement sur la version android 4 / cette appli a été plutôt bien accueillie par les utilisateurs d'android les personnes qui l'ont essayée lui ont octroyé une note plus qu'honorable | une réussite qui ne va pas s’en arrêter là ; seulement 24 utilisateurs ont évalué cette application pour autant elle pourrait en surprendre plus d’un : pour installer cette application vous avez besoin au minimum de la version d'android 4vérifiez si votre appareil est compatible en regardant dans les paramètres de votre mobile [...] est ce qu’une application peu médiatisée est forcément mauvaise ? la preuve que non avec cette application , malgré son petit nombre de téléchargements elle est capable de satisfaire ses utilisateurs / a savoir en dernier lieu : entièrement gratuite l’app hacker text generator trouvera bien sa place sur votre smartphone android | intéressé par hacker text generator ? vous... Télécharger

hacker atom theme est une app appartenant à la catégorie "internet"il y a eu plusieurs mises à jour de cette app nous arrivons donc aujourd'hui à la version 1 [...] créée par dlto elle est l'une des apps incontournables de lacatégorie "internet" , avec une note de 4 4 sur 5 ce produit a fait du chemin sur le google play / dlto a fait un bon travail de programmation en offrant un programme bien pensé | etant donné l’ancienneté de la version android requise pour faire fonctionner ce programme vous n'aurez pas de difficulté à l’installer sur votre smartphone ou tablette s’il s’agit d’un appareil relativement récent ; cependant si au niveau de compatibilité cela ne correspond pas n’hésitez pas à regarder parmi les alternatives à hacker atom theme dans lacatégorie "internet" de toucharger : vous y trouverez peut être votre bonheurtoutes les apps de la boutique d’apps de google ne sont pas faites pour tout le monde mais celle ci est tout public [...] vous avez de la chance ! avec un total de 460 votes sur le play store ce qui est relativement peu on vous l’accorde dlto espère que son programme se fasse un peu mieux connaître et séduise toujours plus de monde , dernier sujet à aborder pour finir : l'un des meilleurs points avec android c'est que l'on compte hacker atom theme est une app appartenant à la... Télécharger

hacker atom theme est une app appartenant à la catégorie "internet"il y a eu plusieurs mises à jour de cette app nous arrivons donc aujourd'hui à la version 1 [...] créée par dlto elle est l'une des apps incontournables de lacatégorie "internet" , avec une note de 4 4 sur 5 ce produit a fait du chemin sur le google play / dlto a fait un bon travail de programmation en offrant un programme bien pensé | etant donné l’ancienneté de la version android requise pour faire fonctionner ce programme vous n'aurez pas de difficulté à l’installer sur votre smartphone ou tablette s’il s’agit d’un appareil relativement récent ; cependant si au niveau de compatibilité cela ne correspond pas n’hésitez pas à regarder parmi les alternatives à hacker atom theme dans lacatégorie "internet" de toucharger : vous y trouverez peut être votre bonheurtoutes les apps de la boutique d’apps de google ne sont pas faites pour tout le monde mais celle ci est tout public [...] vous avez de la chance ! avec un total de 460 votes sur le play store ce qui est relativement peu on vous l’accorde dlto espère que son programme se fasse un peu mieux connaître et séduise toujours plus de monde , dernier sujet à aborder pour finir : l'un des meilleurs points avec android c'est que l'on compte hacker atom theme est une app appartenant à la... Télécharger

Si vous cliquez sur le bouton télécharger vous allez lancer l'installation de wifi mot de passe hacker joke sur votre appareil androidmais avant de faire cela il serait raisonnable de regarder de plus près les informations suivantes [...] la dernière mise à jour de cette appli a eu lieu le 12 août 2017 , elle a été classée dans la sous catégorie "utilitaires" / l’éditeur qui a conçu ce produit est best world apps | cette app n'a pas été mise à jour depuis quelques mois déjà ; en effet les dernières corrections apportées par l'éditeur remontent au 12 août 2017 : si on souhaite installer une app de bonne facture wifi mot de passe hacker joke est peut être adaptée à vos attentes! elle a obtenu la note de 4 grâce aux utilisateurs du google play globalement satisfaitsavec entre 10000 et 50000 téléchargements son succès est correct [...] mais ce n’est pas obligatoirement à l’image de l’appli qui bénéficie d’un bon accueil de la part des utilisateurs , n’hésitez pas à installer cette application vous ne devriez pas rencontrer de problèmes au moment de l’installation ou lors du téléchargement / elle est en effet compatible avec toutes les versions succédant à la version 2 | 2 ; si vous cliquez sur le bouton télécharger ... Télécharger

Si vous cliquez sur le bouton télécharger vous allez lancer l'installation de wifi mot de passe hacker joke sur votre appareil androidmais avant de faire cela il serait raisonnable de regarder de plus près les informations suivantes [...] la dernière mise à jour de cette appli a eu lieu le 12 août 2017 , elle a été classée dans la sous catégorie "utilitaires" / l’éditeur qui a conçu ce produit est best world apps | cette app n'a pas été mise à jour depuis quelques mois déjà ; en effet les dernières corrections apportées par l'éditeur remontent au 12 août 2017 : si on souhaite installer une app de bonne facture wifi mot de passe hacker joke est peut être adaptée à vos attentes! elle a obtenu la note de 4 grâce aux utilisateurs du google play globalement satisfaitsavec entre 10000 et 50000 téléchargements son succès est correct [...] mais ce n’est pas obligatoirement à l’image de l’appli qui bénéficie d’un bon accueil de la part des utilisateurs , n’hésitez pas à installer cette application vous ne devriez pas rencontrer de problèmes au moment de l’installation ou lors du téléchargement / elle est en effet compatible avec toutes les versions succédant à la version 2 | 2 ; si vous cliquez sur le bouton télécharger ... Télécharger

Live framework explorer est un addin pour visual studio qui facilite le parcourt du contenu et des données d'un utilisateur dans live framework resource model live framework explorer est un addin pour... Télécharger

Live framework explorer est un addin pour visual studio qui facilite le parcourt du contenu et des données d'un utilisateur dans live framework resource model live framework explorer est un addin pour... Télécharger

Process hacker est un outil open source qui affiche la liste des processus en cours sur le système et la mémoire utiliséele programme inclut un outil capable d'arrêter un processus et un outil de recherche dans la mémoire avec le support des expressions régulières regex [...] il peut montrer les services les processus et les sous processus les modules les identificateurs persistants handles et les régions de la mémoire , process hacker est un outil open source qui... Télécharger

Process hacker est un outil open source qui affiche la liste des processus en cours sur le système et la mémoire utiliséele programme inclut un outil capable d'arrêter un processus et un outil de recherche dans la mémoire avec le support des expressions régulières regex [...] il peut montrer les services les processus et les sous processus les modules les identificateurs persistants handles et les régions de la mémoire , process hacker est un outil open source qui... Télécharger

A higher base score generally means that your computer will perform better and faster than a computer with a lower base score especially when performing more advanced and resource intensive taskschrispc win experience index is the free tool that lets you rate your computer and check again the windows experience index on your windows 8 [...] 1 installation giving you the possibility to view the cpu ram hdd scores or re run the windows benchmark tests , you wonder what gaming or graphical processing power unleashes your pc/laptop hardware? just get the windows indexing scores calculated by windows using chrispc win experience index / chrispc win experience index was tested successfully on windows 10 build 9860 release | you want to have the latest windows version 8 ; 1 and also to be able to check your windows experience index ? from now on is quite simple just install chrispc win experience index software and you will get back the windows interface that you are already familiar from windows 7 and windows 8 : totally convenient chrispc win experience index runs on any windows version on 32 or 64 bits but aims to be used mainly for windows 81 [...] chrispc win experience index has many key features like: brings back the windows experience index to windows 8 , / brings back the windows experience index to windows technical preview windows 10 | rate your computer on windows 8 ; 1 with 1 click : fast access to windows experience index scores on windows 7 8 8 [...] a higher base score generally means that your... Télécharger

A higher base score generally means that your computer will perform better and faster than a computer with a lower base score especially when performing more advanced and resource intensive taskschrispc win experience index is the free tool that lets you rate your computer and check again the windows experience index on your windows 8 [...] 1 installation giving you the possibility to view the cpu ram hdd scores or re run the windows benchmark tests , you wonder what gaming or graphical processing power unleashes your pc/laptop hardware? just get the windows indexing scores calculated by windows using chrispc win experience index / chrispc win experience index was tested successfully on windows 10 build 9860 release | you want to have the latest windows version 8 ; 1 and also to be able to check your windows experience index ? from now on is quite simple just install chrispc win experience index software and you will get back the windows interface that you are already familiar from windows 7 and windows 8 : totally convenient chrispc win experience index runs on any windows version on 32 or 64 bits but aims to be used mainly for windows 81 [...] chrispc win experience index has many key features like: brings back the windows experience index to windows 8 , / brings back the windows experience index to windows technical preview windows 10 | rate your computer on windows 8 ; 1 with 1 click : fast access to windows experience index scores on windows 7 8 8 [...] a higher base score generally means that your... Télécharger

Having a cleaned up hard disk drive means for example that applications run faster and the copying of files as well as the opening of photos is acceleratedsupereasy live defrag free cleans up fragmented hard disks automatically and intelligently pauses as soon as other applications need system resources [...] supereasy live defrag free is easy to use without complex settings , it starts its job automatically if desired and relieves you of all the work / you can customize the defragmentation by using a timer or setting a defragmentation task | the most important features: fully automatic background monitoring ssd hard disk protection weekly statistics timer raid hard disk support removal of disk space gaps support for external usb hard disks accelerated copying and opening of photos ; having a cleaned up hard disk drive means for... Télécharger

Having a cleaned up hard disk drive means for example that applications run faster and the copying of files as well as the opening of photos is acceleratedsupereasy live defrag free cleans up fragmented hard disks automatically and intelligently pauses as soon as other applications need system resources [...] supereasy live defrag free is easy to use without complex settings , it starts its job automatically if desired and relieves you of all the work / you can customize the defragmentation by using a timer or setting a defragmentation task | the most important features: fully automatic background monitoring ssd hard disk protection weekly statistics timer raid hard disk support removal of disk space gaps support for external usb hard disks accelerated copying and opening of photos ; having a cleaned up hard disk drive means for... Télécharger

Colorisation syntaxique prise en charge pour les codes html xml php asp js vbs css javascript vbscript c/c++ c# resource script makefiles java visual basic pascal assembly sql perl python fichiers de configuration fichier de configuration apache powershell fichiers batchnotepad2 est un éditeur de texte léger et open source avec coloration syntaxique qui remplace idéalement le logiciel notepad fourni avec windows [...] il supporte l'édition de fichiers encodés au format utf 8 unicode unix et mac , support du glisser/déplacer ainsi que de la recherche et remplacement avec expressions régulières / colorisation syntaxique prise en charge pour... Télécharger

Colorisation syntaxique prise en charge pour les codes html xml php asp js vbs css javascript vbscript c/c++ c# resource script makefiles java visual basic pascal assembly sql perl python fichiers de configuration fichier de configuration apache powershell fichiers batchnotepad2 est un éditeur de texte léger et open source avec coloration syntaxique qui remplace idéalement le logiciel notepad fourni avec windows [...] il supporte l'édition de fichiers encodés au format utf 8 unicode unix et mac , support du glisser/déplacer ainsi que de la recherche et remplacement avec expressions régulières / colorisation syntaxique prise en charge pour... Télécharger

Pcaudit est un programme d'évaluation de sécurité gratuitil simule une attaque réseau par un hacker afin de déterminer si votre ordinateur est sensible ou non à ce type de menace [...] il teste notamment l'efficacité de votre firewall , pcaudit est un programme d'évaluation de... Télécharger

Pcaudit est un programme d'évaluation de sécurité gratuitil simule une attaque réseau par un hacker afin de déterminer si votre ordinateur est sensible ou non à ce type de menace [...] il teste notamment l'efficacité de votre firewall , pcaudit est un programme d'évaluation de... Télécharger

Avec user management resource administrator un administrateur réseau peut facilement et de manière sécurisée appliquer des changements en masse à active directory et aux ressources associées telles que les boîtes aux lettres exchange les paramètres terminal services les paramètres de script de log in les appartenances aux groupes les répertoires personnels etcce module est parfaitement adapté aux migrations à grande échelle telles que nt4/novell vers windows 2000/2003 et aux changements plus modestes des ressources réseau tels que l'ajout d'un nouveau serveur de fichier qui demande de modifier les références des répertoires personnels dans active directory et de déplacer les données correspondantes [...] le module de délégation permet la délégation simple et sécurisée de taches administratives aux utilisateurs du helpdesk par le biais de formulaires , l'administrateur réseau peut définir les prodédures exactes de création/gestion des comptes utilisateurs active directory au travers de modèles / l'employé du helpdesk n'a pas d'autres choix que de suivre ces modèles | des exemples courants de modèles sont : la réinitialisation de mots de passe la création/suppression de comptes la désactivation de comptes la création de boîtes aux lettres ; le module d'automation permet de lier automatiquement active directory aux systèmes d'information internes possèdant des informations qui doivent être mises à jour dans active directory : avec user management resource administrator ... Télécharger

Avec user management resource administrator un administrateur réseau peut facilement et de manière sécurisée appliquer des changements en masse à active directory et aux ressources associées telles que les boîtes aux lettres exchange les paramètres terminal services les paramètres de script de log in les appartenances aux groupes les répertoires personnels etcce module est parfaitement adapté aux migrations à grande échelle telles que nt4/novell vers windows 2000/2003 et aux changements plus modestes des ressources réseau tels que l'ajout d'un nouveau serveur de fichier qui demande de modifier les références des répertoires personnels dans active directory et de déplacer les données correspondantes [...] le module de délégation permet la délégation simple et sécurisée de taches administratives aux utilisateurs du helpdesk par le biais de formulaires , l'administrateur réseau peut définir les prodédures exactes de création/gestion des comptes utilisateurs active directory au travers de modèles / l'employé du helpdesk n'a pas d'autres choix que de suivre ces modèles | des exemples courants de modèles sont : la réinitialisation de mots de passe la création/suppression de comptes la désactivation de comptes la création de boîtes aux lettres ; le module d'automation permet de lier automatiquement active directory aux systèmes d'information internes possèdant des informations qui doivent être mises à jour dans active directory : avec user management resource administrator ... Télécharger

Souple d'emploi il est livré avec visual resource editor quick function syntax lookup dependency scanner section editor et disassembler pour les fichiers exe et dll de format win 32pe explorer est un puissant utilitaire qui permet de décompiler des applications windows afin de visualiser leur fonctionnement interne en assembleur [...] pe explorer peut vous suggérer des informations au sujet d'une partie du code d'un programme désassemblé : optimisation possible fonctionnalité de type spyware dysfonctionnement etc , c’est un outil de mise au point destiné aux développeurs utilisant delphi c++ builder ou vb / grâce à pe explorer l'affichage des structures internes des fichiers pe leur édition et leur réparation sont possibles via de simples clics de souris | pe explorer facilite l'analyse du code source et corrige les sommes logiques destinées à la détection d'erreurs ; il accepte les formats exe dll msstyles bpl dpl sys cpl ocx scr ainsi que ceux d'autres exécutables win32 : souple d'emploi il est livré avec visual... Télécharger

Souple d'emploi il est livré avec visual resource editor quick function syntax lookup dependency scanner section editor et disassembler pour les fichiers exe et dll de format win 32pe explorer est un puissant utilitaire qui permet de décompiler des applications windows afin de visualiser leur fonctionnement interne en assembleur [...] pe explorer peut vous suggérer des informations au sujet d'une partie du code d'un programme désassemblé : optimisation possible fonctionnalité de type spyware dysfonctionnement etc , c’est un outil de mise au point destiné aux développeurs utilisant delphi c++ builder ou vb / grâce à pe explorer l'affichage des structures internes des fichiers pe leur édition et leur réparation sont possibles via de simples clics de souris | pe explorer facilite l'analyse du code source et corrige les sommes logiques destinées à la détection d'erreurs ; il accepte les formats exe dll msstyles bpl dpl sys cpl ocx scr ainsi que ceux d'autres exécutables win32 : souple d'emploi il est livré avec visual... Télécharger

A la réception il restaure les composantes macintosh data fork resource fork finder information et propriétés ntfs windows 2000 titre sujet commentaires mots clés etc qui seraient perdues autrement car dépendantes de la plateformeutilitaire pour winrar rarissimo scanne periodiquement des dossiers sources et comprime les fichiers avec leurs streams ntfs créant des noms du type ra0000001 [...] rar dans un dossier cible en attente de transfert ftp , en effet si on fait transiter un fichier windows 2000 sur une partition fat ses propriétés ntfs sont perdues / en prenant la précaution de le compresser d'abord avec rarissimo en compagnon de winrar et de décompresser à l'arrivée sur une partition finale ntfs ces streams seront conservés | rarissimo permet aussi de conserver toutes les propriétés de fichiers lors d'un envoi par email ; a la réception il restaure les composantes... Télécharger

A la réception il restaure les composantes macintosh data fork resource fork finder information et propriétés ntfs windows 2000 titre sujet commentaires mots clés etc qui seraient perdues autrement car dépendantes de la plateformeutilitaire pour winrar rarissimo scanne periodiquement des dossiers sources et comprime les fichiers avec leurs streams ntfs créant des noms du type ra0000001 [...] rar dans un dossier cible en attente de transfert ftp , en effet si on fait transiter un fichier windows 2000 sur une partition fat ses propriétés ntfs sont perdues / en prenant la précaution de le compresser d'abord avec rarissimo en compagnon de winrar et de décompresser à l'arrivée sur une partition finale ntfs ces streams seront conservés | rarissimo permet aussi de conserver toutes les propriétés de fichiers lors d'un envoi par email ; a la réception il restaure les composantes... Télécharger

Rc resource compiler source codeicon to any est un convertisseur d'icônes par lots pour windows [...] il vous permet de convertir les curseurs et icônes windows en fichiers ico cur bmp jpeg gif png psd tiff xbm xpm wbmp et rc , vous pouvez redimensionner des icônes existantes / cet assistant peut travailler aisement avec de multiples fichiers en une seule fois | formats supportés : ico icones windows ; cur curseurs windows : bmp windows bitmapgif graphics interchange format [...] jpg images jpeg jfif , png portable network graphics / psd images adobe photoshop | tif images tiff ; xbm x bitmap : xpm x pixmapwbmp wireless bitmap [...] rc resource compiler source codeicon to any... Télécharger

Rc resource compiler source codeicon to any est un convertisseur d'icônes par lots pour windows [...] il vous permet de convertir les curseurs et icônes windows en fichiers ico cur bmp jpeg gif png psd tiff xbm xpm wbmp et rc , vous pouvez redimensionner des icônes existantes / cet assistant peut travailler aisement avec de multiples fichiers en une seule fois | formats supportés : ico icones windows ; cur curseurs windows : bmp windows bitmapgif graphics interchange format [...] jpg images jpeg jfif , png portable network graphics / psd images adobe photoshop | tif images tiff ; xbm x bitmap : xpm x pixmapwbmp wireless bitmap [...] rc resource compiler source codeicon to any... Télécharger

Sauver les images icones aux formats ico bmp jpeg cur png wbmp xbm xpm psd adobe photoshop et rc resource compilericonutils est une solution complète pour icônes et curseurs [...] ce package inclut un gestionnaire d'icônes et curseurs ainsi qu'un convertisseur et visualiseur d'images , bénéfices : exprimer votre nature artistique et créer des icônes uniques / convertir des images existantes et les utiliser comme icônes | donner un look unique à votre bureau ; personnaliser les icônes utilisées pour afficher différents dossiers afin de les reconnaitre au premier coup d'oeil : avec iconutils vous pouvez : créer et éditer des icônes aussi bien en taille standard que personnalisée en couleur jusque 32 bit true colorcréer et éditer des icônes estompées semi transparentes pour windows xp [...] créer et éditer des curseurs statiques et animés , peindre les images avec des gradient et des remplissages en échiquier / modifier des images avec ombres portées estompage niveau de gris pivotement effets de rouleau et miroir | créer des icônes et curseurs à partir de différents formats graphiques incluant ico bmp jpeg ani cur gif png wmf wbmp xpm xbm et adobe photoshop psd ; convertir de multiples fichiers en une seule fois : créer et gérer les librairies d'icônes et curseurs pour un stockage meilleur et plus efficaceextraire icônes et curseurs depuis les executables windows librairies et fichiers de curseurs animés sauver les images icones aux formats ico bmp ... Télécharger

Sauver les images icones aux formats ico bmp jpeg cur png wbmp xbm xpm psd adobe photoshop et rc resource compilericonutils est une solution complète pour icônes et curseurs [...] ce package inclut un gestionnaire d'icônes et curseurs ainsi qu'un convertisseur et visualiseur d'images , bénéfices : exprimer votre nature artistique et créer des icônes uniques / convertir des images existantes et les utiliser comme icônes | donner un look unique à votre bureau ; personnaliser les icônes utilisées pour afficher différents dossiers afin de les reconnaitre au premier coup d'oeil : avec iconutils vous pouvez : créer et éditer des icônes aussi bien en taille standard que personnalisée en couleur jusque 32 bit true colorcréer et éditer des icônes estompées semi transparentes pour windows xp [...] créer et éditer des curseurs statiques et animés , peindre les images avec des gradient et des remplissages en échiquier / modifier des images avec ombres portées estompage niveau de gris pivotement effets de rouleau et miroir | créer des icônes et curseurs à partir de différents formats graphiques incluant ico bmp jpeg ani cur gif png wmf wbmp xpm xbm et adobe photoshop psd ; convertir de multiples fichiers en une seule fois : créer et gérer les librairies d'icônes et curseurs pour un stockage meilleur et plus efficaceextraire icônes et curseurs depuis les executables windows librairies et fichiers de curseurs animés sauver les images icones aux formats ico bmp ... Télécharger

Si vous êtes un utilisateur de linkedin nous ne pouvons que vous conseiller de vous connecter maintenant et de renforcer la sécurité de votre comptede nombreux rapports indiquent que les comptes linkedin sont de plus en plus attaqués [...] d'abord mis en lumière par cyberint les utilisateurs de linkedin se sont rendus sur les médias sociaux pour annoncer que leurs comptes avaient été gelés ou carrément piratés , dans certains cas les utilisateurs ont reçu des demandes de rançon pour le retour de leurs comptes piratés / il semble qu’il s’agisse une vague d'attaques par force brute : les pirates tentent de s'introduire dans les comptes en devinant les mots de passe | grâce à de puissantes applications de piratage ils peuvent deviner des millions de mots de passe en quelques secondes ; en conséquence l'une des deux choses suivantes se produit : les utilisateurs de linkedin reçoivent un courriel officiel et légitime de linkedin les avertissant que leur compte a été verrouillé en raison d'une activité inhabituelle : cette mesure a probablement été prise à la suite d'une attaque par force brute ou parce que l'attaque a eu lieu sur un compte utilisant l'authentification à deux facteursdans ce cas le compte n'a pas été compromis [...] toutefois ces utilisateurs doivent réactiver leur compte en suivant les instructions fournies par linkedin , les utilisateurs essaient de se connecter et constatent que leur mot de passe a été modifié / si vous êtes un utilisateur de linkedin nous... Lire la suite

Si vous êtes un utilisateur de linkedin nous ne pouvons que vous conseiller de vous connecter maintenant et de renforcer la sécurité de votre comptede nombreux rapports indiquent que les comptes linkedin sont de plus en plus attaqués [...] d'abord mis en lumière par cyberint les utilisateurs de linkedin se sont rendus sur les médias sociaux pour annoncer que leurs comptes avaient été gelés ou carrément piratés , dans certains cas les utilisateurs ont reçu des demandes de rançon pour le retour de leurs comptes piratés / il semble qu’il s’agisse une vague d'attaques par force brute : les pirates tentent de s'introduire dans les comptes en devinant les mots de passe | grâce à de puissantes applications de piratage ils peuvent deviner des millions de mots de passe en quelques secondes ; en conséquence l'une des deux choses suivantes se produit : les utilisateurs de linkedin reçoivent un courriel officiel et légitime de linkedin les avertissant que leur compte a été verrouillé en raison d'une activité inhabituelle : cette mesure a probablement été prise à la suite d'une attaque par force brute ou parce que l'attaque a eu lieu sur un compte utilisant l'authentification à deux facteursdans ce cas le compte n'a pas été compromis [...] toutefois ces utilisateurs doivent réactiver leur compte en suivant les instructions fournies par linkedin , les utilisateurs essaient de se connecter et constatent que leur mot de passe a été modifié / si vous êtes un utilisateur de linkedin nous... Lire la suite

comment identifier plus facilement ce type d'attaque ? l'ingénierie sociale est de plus en plus répandue à travers le monde les cybercriminels redoublent d’ailleurs d’efforts pour trouver constamment de nouvelles techniques [...] les experts de nordvpn ont constaté récemment une recrudescence d’un type de phishing qui a commencé à émerger l’année dernière le clone phishing qui peut tromper même les utilisateurs les plus prudents , le clone phishing ou hameçonnage par clonage est une escroquerie dans laquelle un cybercriminel reproduit un e mail ou un site web légitime pour inciter la victime à fournir des informations personnelles / l'e mail cloné est presque identique à l'original et contient de vraies informations ce qui rend ce type de phishing plus difficile à repérer que les autres attaques d'hameçonnage | "même si les utilisateurs apprennent et deviennent plus prudents à chaque fois qu'ils sont confrontés à un problème de cybersécurité les criminels ne leur facilitent pas la tâche en développant constamment de nouvelles techniques pour cibler les gens ; les attaques de clone phishing font passer le phishing au niveau supérieur car les e mails sont généralement très personnalisés et reproduisent quelque chose que la victime a reçu dans le passé" explique adrianus warmenhoven expert en cybersécurité chez nordvpn : comment fonctionne le clone phishing ? tout d'abord le hacker intercepte un message comment identifier plus facilement ce type... Lire la suite

comment identifier plus facilement ce type d'attaque ? l'ingénierie sociale est de plus en plus répandue à travers le monde les cybercriminels redoublent d’ailleurs d’efforts pour trouver constamment de nouvelles techniques [...] les experts de nordvpn ont constaté récemment une recrudescence d’un type de phishing qui a commencé à émerger l’année dernière le clone phishing qui peut tromper même les utilisateurs les plus prudents , le clone phishing ou hameçonnage par clonage est une escroquerie dans laquelle un cybercriminel reproduit un e mail ou un site web légitime pour inciter la victime à fournir des informations personnelles / l'e mail cloné est presque identique à l'original et contient de vraies informations ce qui rend ce type de phishing plus difficile à repérer que les autres attaques d'hameçonnage | "même si les utilisateurs apprennent et deviennent plus prudents à chaque fois qu'ils sont confrontés à un problème de cybersécurité les criminels ne leur facilitent pas la tâche en développant constamment de nouvelles techniques pour cibler les gens ; les attaques de clone phishing font passer le phishing au niveau supérieur car les e mails sont généralement très personnalisés et reproduisent quelque chose que la victime a reçu dans le passé" explique adrianus warmenhoven expert en cybersécurité chez nordvpn : comment fonctionne le clone phishing ? tout d'abord le hacker intercepte un message comment identifier plus facilement ce type... Lire la suite

Le phishing est l'une des formes d'attaque les plus connues aujourd'hui et a été à l'origine de certaines des failles de sécurité les plus médiatiséeson parle de phishing lorsqu'une victime potentielle est contactée email téléphone ou sms par un cybercriminel qui se fait passer pour une institution ou une personne légitime [...] le principe repose sur le fait que la victime est invitée à fournir des informations sensibles numéros de carte de crédit nom d'utilisateur mots de passe etc , / pour y parvenir le hacker peut demander une réponse à l'email ou au texto ou encore demander de cliquer sur un lien menant à une fausse page de destination qui tente de collecter les informations d'identification ou de charger un logiciel malveillant sur le système | pourquoi les attaquants utilisent ils le phishing ? ces communications de phishing ont l’air à première vue légitimes et ont déjà trompé des personnes qu’elles soient novices ou professionnelles de l’informatique ; les attaquants utilisent principalement le phishing pour voler de l’argent ou des données : cependant certains cybercriminels utilisent de plus en plus le phishing pour se faire passer pour des personnes ayant accès à des réseaux ou à des systèmes convoités en obtenant les informations de connexion de leurs comptes professionnels par exempleplusieurs cas récents ont montré que certains pirates ayant obtenu les noms d’utilisateur et les mots de passe le phishing est l'une des formes d'attaque les... Lire la suite

Le phishing est l'une des formes d'attaque les plus connues aujourd'hui et a été à l'origine de certaines des failles de sécurité les plus médiatiséeson parle de phishing lorsqu'une victime potentielle est contactée email téléphone ou sms par un cybercriminel qui se fait passer pour une institution ou une personne légitime [...] le principe repose sur le fait que la victime est invitée à fournir des informations sensibles numéros de carte de crédit nom d'utilisateur mots de passe etc , / pour y parvenir le hacker peut demander une réponse à l'email ou au texto ou encore demander de cliquer sur un lien menant à une fausse page de destination qui tente de collecter les informations d'identification ou de charger un logiciel malveillant sur le système | pourquoi les attaquants utilisent ils le phishing ? ces communications de phishing ont l’air à première vue légitimes et ont déjà trompé des personnes qu’elles soient novices ou professionnelles de l’informatique ; les attaquants utilisent principalement le phishing pour voler de l’argent ou des données : cependant certains cybercriminels utilisent de plus en plus le phishing pour se faire passer pour des personnes ayant accès à des réseaux ou à des systèmes convoités en obtenant les informations de connexion de leurs comptes professionnels par exempleplusieurs cas récents ont montré que certains pirates ayant obtenu les noms d’utilisateur et les mots de passe le phishing est l'une des formes d'attaque les... Lire la suite

Si vous avez un ordinateur portable vous avez probablement une webcam qui est intégréecette webcam sert principalement pour les conversations vidéo avec skype par exemple [...] le problème c’est qu’elle est parfois détournée de son utilisation lorsqu’un hacker réussit à en prendre le contrôle à distance , la personne peut alors l’allumer à distance et observer les victimes chez eux à leur insu / et pour éviter à tout prix que cette situation n’arrive nous allons vous donner quelques astuces pour contrôler précisément quelles applications et services peuvent accéder à votre webcam | sélectionner les applications qui ont accès à votre webcam grâce aux options de windows 10 il est possible de choisir précisément quel logiciel aura accès à votre webcam et pourra donc l’utiliser lorsqu’il en aura besoin ; pour cela ouvrez le menu démarrer et cliquez sur le bouton « paramètres » : dans les paramètres de windows cliquez sur l’icône « confidentialité »dans la fenêtre qui s’ouvre vous avez un menu latéral sur la gauche [...] cliquez sur la partie « caméra » , dans la partie de droite vous avez la liste de toutes les applications qui sont installées sur votre ordinateur / vous pouvez rechercher celles qui n’ont pas besoin d’avoir accès à votre webcam et cocher la case « désactiver » | a savoir que le fait de désactiver l’accès n’empêche pas une application ou un logiciel de faire apparaître si vous avez un ordinateur portable vous avez... Lire la suite

Si vous avez un ordinateur portable vous avez probablement une webcam qui est intégréecette webcam sert principalement pour les conversations vidéo avec skype par exemple [...] le problème c’est qu’elle est parfois détournée de son utilisation lorsqu’un hacker réussit à en prendre le contrôle à distance , la personne peut alors l’allumer à distance et observer les victimes chez eux à leur insu / et pour éviter à tout prix que cette situation n’arrive nous allons vous donner quelques astuces pour contrôler précisément quelles applications et services peuvent accéder à votre webcam | sélectionner les applications qui ont accès à votre webcam grâce aux options de windows 10 il est possible de choisir précisément quel logiciel aura accès à votre webcam et pourra donc l’utiliser lorsqu’il en aura besoin ; pour cela ouvrez le menu démarrer et cliquez sur le bouton « paramètres » : dans les paramètres de windows cliquez sur l’icône « confidentialité »dans la fenêtre qui s’ouvre vous avez un menu latéral sur la gauche [...] cliquez sur la partie « caméra » , dans la partie de droite vous avez la liste de toutes les applications qui sont installées sur votre ordinateur / vous pouvez rechercher celles qui n’ont pas besoin d’avoir accès à votre webcam et cocher la case « désactiver » | a savoir que le fait de désactiver l’accès n’empêche pas une application ou un logiciel de faire apparaître si vous avez un ordinateur portable vous avez... Lire la suite

Vous n’arrivez plus à vous connecter à votre compte twitter ce dernier envoie des spams à vos amis ou publie des tweets sur votre timeline à votre insuc’est sûr votre compte twitter a bel et bien été piraté [...] mais rassurez vous il existe différents moyens pour récupérer votre compte et surtout le protéger contre les tentatives de hacking , lesquels ? réponse dans ce tutoriel / 1 | changer de mot passe que vous vous fassiez pirater votre compte gmail facebook twitter ou instagram la première chose à faire est de changer votre mot de passe ; mais attention qui dit changer de mot de passe dit bien évidemment en prendre un sécurisé : ainsi oubliez les « 123 » la date de naissance de votre enfant ou votre prénomun mot de passe sécurisé doit contenir au minimum huit caractères dont une lettre majuscule un chiffre et un caractère spécial [...] une opération que vous pouvez effectuer seul ou via l’aide d’un générateur de mot de passe , concernant twitter maintenant connectez vous à votre compte et cliquez sur paramètres / parmi tous les onglets disponibles cliquez sur mot de passe | entrez le mot de passe actuel puis saisissez votre nouveau mot de passe avant d’enregistrer les modifications ; voilà c’est fait votre compte est de nouveau sous votre contrôle et uniquement le vôtre : vous pouvez également activer la double vérification de votre comptechaque fois que vous vous connectez grâce à votre téléphone un sms vous n’arrivez plus à vous connecter à... Lire la suite

Vous n’arrivez plus à vous connecter à votre compte twitter ce dernier envoie des spams à vos amis ou publie des tweets sur votre timeline à votre insuc’est sûr votre compte twitter a bel et bien été piraté [...] mais rassurez vous il existe différents moyens pour récupérer votre compte et surtout le protéger contre les tentatives de hacking , lesquels ? réponse dans ce tutoriel / 1 | changer de mot passe que vous vous fassiez pirater votre compte gmail facebook twitter ou instagram la première chose à faire est de changer votre mot de passe ; mais attention qui dit changer de mot de passe dit bien évidemment en prendre un sécurisé : ainsi oubliez les « 123 » la date de naissance de votre enfant ou votre prénomun mot de passe sécurisé doit contenir au minimum huit caractères dont une lettre majuscule un chiffre et un caractère spécial [...] une opération que vous pouvez effectuer seul ou via l’aide d’un générateur de mot de passe , concernant twitter maintenant connectez vous à votre compte et cliquez sur paramètres / parmi tous les onglets disponibles cliquez sur mot de passe | entrez le mot de passe actuel puis saisissez votre nouveau mot de passe avant d’enregistrer les modifications ; voilà c’est fait votre compte est de nouveau sous votre contrôle et uniquement le vôtre : vous pouvez également activer la double vérification de votre comptechaque fois que vous vous connectez grâce à votre téléphone un sms vous n’arrivez plus à vous connecter à... Lire la suite