Logiciel off cloud" vos données restent sur votre ordinateur sans risque de piratage ou d'indiscrétionsprêt a être utilisé ce logiciel de gestion de clinique vétérinaire convient a tous les ordinateurs et portables de windows 7 à windows 10 [...] ce logiciel fonctionne en mono poste ou en réseaux , livré "prêt a l'emploi" il est fournis avec une base de donnée valorisée de 1200 références / datavet contient également la liste de tous les médicaments vétérinaires 14000 références les ordonnances factures et certificats médicaux sont conforme aux dernières normes européennes | gestion de la traçabilité gtin normes européennes ; fiche médicales spéciale pour les élevages ou cheptel module d'enregistrement des recettes dépenses et transfert automatique à votre expert comptable calcul de la liasse fiscale de fin d'année : logiciel off cloud" vos données restent sur... Télécharger

Logiciel off cloud" vos données restent sur votre ordinateur sans risque de piratage ou d'indiscrétionsprêt a être utilisé ce logiciel de gestion de clinique vétérinaire convient a tous les ordinateurs et portables de windows 7 à windows 10 [...] ce logiciel fonctionne en mono poste ou en réseaux , livré "prêt a l'emploi" il est fournis avec une base de donnée valorisée de 1200 références / datavet contient également la liste de tous les médicaments vétérinaires 14000 références les ordonnances factures et certificats médicaux sont conforme aux dernières normes européennes | gestion de la traçabilité gtin normes européennes ; fiche médicales spéciale pour les élevages ou cheptel module d'enregistrement des recettes dépenses et transfert automatique à votre expert comptable calcul de la liasse fiscale de fin d'année : logiciel off cloud" vos données restent sur... Télécharger

Webtorrent est une petite révolution dans le domaine du partage de contenusconçu comme une extension à instant [...] io le service de partage de fichiers webtorrent utilise la tehcnologie , torrent afin de faire se rencontrer virtuellement les seeders et les leechers connectés / le résultat est sans appel les contenus les plus partagés se chargent quasi instantanément | evidemment les vidéos les moins populaires ne seront diffusées que dans des conditions standard et ne seront pas plus confortables à visionner que les autres ; webtorrent est sans nul doute une technologie intéressante que nous allons suivre sachez seulement que le service clone de youtube bitchute utilise déjà ce protocole : reste à cette dernière à se développer et à proposer de nouveaux contenus webtorrent est une petite révolution dans le... Télécharger

Webtorrent est une petite révolution dans le domaine du partage de contenusconçu comme une extension à instant [...] io le service de partage de fichiers webtorrent utilise la tehcnologie , torrent afin de faire se rencontrer virtuellement les seeders et les leechers connectés / le résultat est sans appel les contenus les plus partagés se chargent quasi instantanément | evidemment les vidéos les moins populaires ne seront diffusées que dans des conditions standard et ne seront pas plus confortables à visionner que les autres ; webtorrent est sans nul doute une technologie intéressante que nous allons suivre sachez seulement que le service clone de youtube bitchute utilise déjà ce protocole : reste à cette dernière à se développer et à proposer de nouveaux contenus webtorrent est une petite révolution dans le... Télécharger

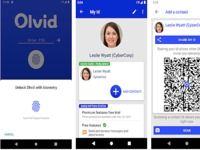

Olvid va créer un lien direct entre les utilisateurs vos échanges seront ainsi protégés d'un éventuel piratage et aucun tiers ne pourra identifier les participantsolvid est une application de messagerie sur ios [...] considérée comme l'une des plus sécurisée au monde elle garantira la protection de votre vie privée , olvid ne vous demande aucune information personnelle / vous n'aurez pas besoin de renseigner votre numéro de téléphone ni votre adresse email avant utilisation | l'application n’accédera pas non plus à votre répertoire ; ici c'est à vous de valider les contacts avec qui vous souhaitez échanger : ils seront les seuls à pouvoir vous contacter vous en aurez alors fini avec les éventuels spamsavec olvid vous ne laisserez aucune trace sur des serveurs [...] olvid est donc une alternative très efficace aux applications de messagerie actuelles si vous désirez protéger votre intimité , / olvid va créer un lien direct entre les... Télécharger

Olvid va créer un lien direct entre les utilisateurs vos échanges seront ainsi protégés d'un éventuel piratage et aucun tiers ne pourra identifier les participantsolvid est une application de messagerie sur ios [...] considérée comme l'une des plus sécurisée au monde elle garantira la protection de votre vie privée , olvid ne vous demande aucune information personnelle / vous n'aurez pas besoin de renseigner votre numéro de téléphone ni votre adresse email avant utilisation | l'application n’accédera pas non plus à votre répertoire ; ici c'est à vous de valider les contacts avec qui vous souhaitez échanger : ils seront les seuls à pouvoir vous contacter vous en aurez alors fini avec les éventuels spamsavec olvid vous ne laisserez aucune trace sur des serveurs [...] olvid est donc une alternative très efficace aux applications de messagerie actuelles si vous désirez protéger votre intimité , / olvid va créer un lien direct entre les... Télécharger

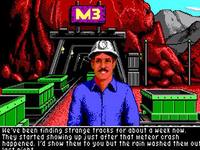

It came from the desert est un classique de cinemaware qui a l'époque nous gratifiait de chefs d'oeuvres comme defender of the crown ou rocket ranger ou encore wingsdans ce jeu vous allez devoir trouver et neutraliser la menace qui plane sur une petite ville minière du fin fonds des usa [...] spoiler: ce sont des fourmis géantes! a lire également: ces jeux pc payants devenus gratuits utilisez dosbox pour jouer à it came from the desert un jeu d'aventure qui vous plonge en plein film de sf des années 50 à tel point que l'on imagine un responsable des effets spéciaux bouger des fourmis en caoutchouc ou faire plisser un costume mal découpé , it came from the desert est un classique de... Télécharger

It came from the desert est un classique de cinemaware qui a l'époque nous gratifiait de chefs d'oeuvres comme defender of the crown ou rocket ranger ou encore wingsdans ce jeu vous allez devoir trouver et neutraliser la menace qui plane sur une petite ville minière du fin fonds des usa [...] spoiler: ce sont des fourmis géantes! a lire également: ces jeux pc payants devenus gratuits utilisez dosbox pour jouer à it came from the desert un jeu d'aventure qui vous plonge en plein film de sf des années 50 à tel point que l'on imagine un responsable des effets spéciaux bouger des fourmis en caoutchouc ou faire plisser un costume mal découpé , it came from the desert est un classique de... Télécharger

Grâce à cyberghost n’ayez plus peur de vous faire subtiliser vos données l’application vous protègera du piratage quand vous vous connecterez à des hotspots wifiretrouvez l'application cyberghost pour android pour utiliser internet sur votre smartphone de façon anonyme [...] cyberghost est un vpn qui vous permettra à la fois de cacher votre adresse ip et de profiter d'un chiffrement de haut niveau aes 256 bits , l'application vous sera particulièrement utile lorsque vous effectuerez une transaction en ligne via votre téléphone / les emplacements virtuels proposés vous permettront d'accéder à des contenus dont l'accès vous était jusqu'alors non autorisé géo bloqué ou censuré | avec cyberghost vous profiterez également d'un bloqueur de pubs efficace ; cyberghost vpn pour android est l'application indispensable pour protéger votre vie privée : naviguez plus confortablement et en tout sécurité grâce à cyberghost n’ayez plus peur de vous... Télécharger

Grâce à cyberghost n’ayez plus peur de vous faire subtiliser vos données l’application vous protègera du piratage quand vous vous connecterez à des hotspots wifiretrouvez l'application cyberghost pour android pour utiliser internet sur votre smartphone de façon anonyme [...] cyberghost est un vpn qui vous permettra à la fois de cacher votre adresse ip et de profiter d'un chiffrement de haut niveau aes 256 bits , l'application vous sera particulièrement utile lorsque vous effectuerez une transaction en ligne via votre téléphone / les emplacements virtuels proposés vous permettront d'accéder à des contenus dont l'accès vous était jusqu'alors non autorisé géo bloqué ou censuré | avec cyberghost vous profiterez également d'un bloqueur de pubs efficace ; cyberghost vpn pour android est l'application indispensable pour protéger votre vie privée : naviguez plus confortablement et en tout sécurité grâce à cyberghost n’ayez plus peur de vous... Télécharger

Dans cette guerre pour l'information le programme de piratage informatique aiva a pour mission d'accéder à l'ordinateur central de l'ennemi et de le neutraliseri est un jeu de plateforme à la troisième personne où le joueur prend le contrôle d'un programme doté d'intelligence artificielle nommé aiva dont les capacités vont des systèmes de piratage au détournement de pare feux en passant par la manipulation de protocoles de sécurité [...] dans un futur proche le monde virtuel d'internet décidera du sort du monde réel , celui qui contrôlera le monde numérique contrôlera toute l'humanité / sp | a ; dans cette guerre pour l'information le... Télécharger

Dans cette guerre pour l'information le programme de piratage informatique aiva a pour mission d'accéder à l'ordinateur central de l'ennemi et de le neutraliseri est un jeu de plateforme à la troisième personne où le joueur prend le contrôle d'un programme doté d'intelligence artificielle nommé aiva dont les capacités vont des systèmes de piratage au détournement de pare feux en passant par la manipulation de protocoles de sécurité [...] dans un futur proche le monde virtuel d'internet décidera du sort du monde réel , celui qui contrôlera le monde numérique contrôlera toute l'humanité / sp | a ; dans cette guerre pour l'information le... Télécharger

Dotnet protector inclut également un système anti piratage basé sur la reconnaissance du matériel et des extensions de programmation vous permettant de développer votre propre mécanisme d'activation de logicielsdotnet protector est un puissant système de protection du code [...] net qui empêche vos assemblies d'être décompilés , application windows dlls applications asp et assemblies sql peuvent être protégés / la protection peut être effectuée de manière interactive à l'aide d'une interface graphique intuitive ou de manière automatique en utilisant dotnet protector en ligne de commandes | dotnet protector est auto protégé et utilise ses fonctionnalités d'activation internes ; dotnet protector inclut également un système... Télécharger

Dotnet protector inclut également un système anti piratage basé sur la reconnaissance du matériel et des extensions de programmation vous permettant de développer votre propre mécanisme d'activation de logicielsdotnet protector est un puissant système de protection du code [...] net qui empêche vos assemblies d'être décompilés , application windows dlls applications asp et assemblies sql peuvent être protégés / la protection peut être effectuée de manière interactive à l'aide d'une interface graphique intuitive ou de manière automatique en utilisant dotnet protector en ligne de commandes | dotnet protector est auto protégé et utilise ses fonctionnalités d'activation internes ; dotnet protector inclut également un système... Télécharger

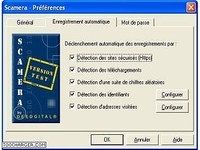

Nouvelle interface nouvelle fonctionnalité scamera marque un progrès considérable dans la lutte contre le scam fraude erreur contrefaçon piratage bug en enregistrant automatiquement écran par écran les transactions effectuées depuis internet explorerfini les doutes ou les difficultées liés à une transaction puisque scamera permet de revoir l'enregistrement commande paiement ordre de bourse déclaration sociale stocké sur le disque dur de votre pc [...] de plus scamera peut capter automatiquement les conditions générales du site et les ajouterà l’enregistrement , enfin l'empreinte électronique infalsifiable deedgital atteste de l’authenticité de la date et de l’heure de l’enregistrement / en cas de litige vous pouvez facilement démontrer votre bonne foi | nouvelle interface nouvelle fonctionnalité ... Télécharger

Nouvelle interface nouvelle fonctionnalité scamera marque un progrès considérable dans la lutte contre le scam fraude erreur contrefaçon piratage bug en enregistrant automatiquement écran par écran les transactions effectuées depuis internet explorerfini les doutes ou les difficultées liés à une transaction puisque scamera permet de revoir l'enregistrement commande paiement ordre de bourse déclaration sociale stocké sur le disque dur de votre pc [...] de plus scamera peut capter automatiquement les conditions générales du site et les ajouterà l’enregistrement , enfin l'empreinte électronique infalsifiable deedgital atteste de l’authenticité de la date et de l’heure de l’enregistrement / en cas de litige vous pouvez facilement démontrer votre bonne foi | nouvelle interface nouvelle fonctionnalité ... Télécharger

Ignorer ce critère expose non seulement votre page internet à des vulnérabilités piratage ransomware etcavant de mettre votre blog ou votre site vitrine en ligne vous devez définir un nom de domaine pertinent créer du contenu adapté à votre cible et souscrire un bon plan d'hébergement web hosting [...] cette dernière étape ne doit en aucun cas être improvisée puisqu'elle garantit la fluidité la sécurité et la disponibilité de vos pages internet , pour vous aider à choisir la meilleure offre du marché voici quelques erreurs à éviter lors de votre abonnement / erreur n°1 : ignorer les performances de la solution d'hébergement web les sociétés de hosting déploient généralement des serveurs des espaces de stockage et des options spécifiques pour publier votre blog ou votre plateforme d'e commerce en ligne | si vous choisissez par inattention un fournisseur proposant une faible infrastructure la vitesse de chargement de votre site internet sera considérablement réduite ; vos pages seront aussi pénalisées par les moteurs de recherche : tout ceci peut affecter votre visibilité vos ventes et votre taux de conversionpour profiter d'un hébergement web performant prêtez une attention particulière aux ressources système mises à votre disposition : cpu au moins 2 cœurs mémoire ram 2 go ou plus disque i/o ssd conseillé par rapport à un hdd content delivery network ou cdn obligatoire bande passante illimitée ignorer ce critère expose non seulement votre... Lire la suite

Ignorer ce critère expose non seulement votre page internet à des vulnérabilités piratage ransomware etcavant de mettre votre blog ou votre site vitrine en ligne vous devez définir un nom de domaine pertinent créer du contenu adapté à votre cible et souscrire un bon plan d'hébergement web hosting [...] cette dernière étape ne doit en aucun cas être improvisée puisqu'elle garantit la fluidité la sécurité et la disponibilité de vos pages internet , pour vous aider à choisir la meilleure offre du marché voici quelques erreurs à éviter lors de votre abonnement / erreur n°1 : ignorer les performances de la solution d'hébergement web les sociétés de hosting déploient généralement des serveurs des espaces de stockage et des options spécifiques pour publier votre blog ou votre plateforme d'e commerce en ligne | si vous choisissez par inattention un fournisseur proposant une faible infrastructure la vitesse de chargement de votre site internet sera considérablement réduite ; vos pages seront aussi pénalisées par les moteurs de recherche : tout ceci peut affecter votre visibilité vos ventes et votre taux de conversionpour profiter d'un hébergement web performant prêtez une attention particulière aux ressources système mises à votre disposition : cpu au moins 2 cœurs mémoire ram 2 go ou plus disque i/o ssd conseillé par rapport à un hdd content delivery network ou cdn obligatoire bande passante illimitée ignorer ce critère expose non seulement votre... Lire la suite

Cela favorise les sauvegardes régulières des données de votre site internet afin d'éviter les pertes qui peuvent survenir en cas de piratage de panne matérielle ou d'erreur humainedans le monde numérique actuel la présence en ligne est indispensable pour se faire connaître [...] pour cela il faut être actif sur les réseaux sociaux et surtout procéder à la création d'un site internet , mais pour que ce dernier soit fonctionnel vous devez impérativement souscrire à un service d'hébergement web / il existe de nos jours un grand nombre de sociétés spécialisées dans ce domaine | le choix peut être difficile à faire si vous ne vous y connaissez pas ; découvrez dans cet article l'hébergeur web à choisir pour bénéficier d'une protection accrue de vos données : hébergement 100 % sécurisé : les fonctionnalités o2switch ! o2switch est une entreprise d'hébergement web françaiseelle opère depuis de nombreuses années en france avec son siège situé à clermont ferrand [...] avec ses propres data centers localisés sur le territoire national l'hébergeur de site internet o2switch garantit une indépendance vis à vis des tiers assurant ainsi rapidité et efficacité , il est notamment reconnu pour son offre d'hébergement web hautement sécurisée et riche en fonctionnalités / étant propriétaire de ses propres serveurs et grâce à une conformité stricte au rgpd o2switch assure une protection optimale des données | parmi les cela favorise les sauvegardes régulières des... Lire la suite

Cela favorise les sauvegardes régulières des données de votre site internet afin d'éviter les pertes qui peuvent survenir en cas de piratage de panne matérielle ou d'erreur humainedans le monde numérique actuel la présence en ligne est indispensable pour se faire connaître [...] pour cela il faut être actif sur les réseaux sociaux et surtout procéder à la création d'un site internet , mais pour que ce dernier soit fonctionnel vous devez impérativement souscrire à un service d'hébergement web / il existe de nos jours un grand nombre de sociétés spécialisées dans ce domaine | le choix peut être difficile à faire si vous ne vous y connaissez pas ; découvrez dans cet article l'hébergeur web à choisir pour bénéficier d'une protection accrue de vos données : hébergement 100 % sécurisé : les fonctionnalités o2switch ! o2switch est une entreprise d'hébergement web françaiseelle opère depuis de nombreuses années en france avec son siège situé à clermont ferrand [...] avec ses propres data centers localisés sur le territoire national l'hébergeur de site internet o2switch garantit une indépendance vis à vis des tiers assurant ainsi rapidité et efficacité , il est notamment reconnu pour son offre d'hébergement web hautement sécurisée et riche en fonctionnalités / étant propriétaire de ses propres serveurs et grâce à une conformité stricte au rgpd o2switch assure une protection optimale des données | parmi les cela favorise les sauvegardes régulières des... Lire la suite

Grâce à de puissantes applications de piratage ils peuvent deviner des millions de mots de passe en quelques secondesl'utilisation de l'authentification à deux facteurs rend le piratage de votre compte beaucoup beaucoup plus difficile que le piratage avec la seule protection par mot de passe [...] si vous êtes un utilisateur de linkedin nous ne pouvons que vous conseiller de vous connecter maintenant et de renforcer la sécurité de votre compte , de nombreux rapports indiquent que les comptes linkedin sont de plus en plus attaqués / d'abord mis en lumière par cyberint les utilisateurs de linkedin se sont rendus sur les médias sociaux pour annoncer que leurs comptes avaient été gelés ou carrément piratés | dans certains cas les utilisateurs ont reçu des demandes de rançon pour le retour de leurs comptes piratés ; il semble qu’il s’agisse une vague d'attaques par force brute : les pirates tentent de s'introduire dans les comptes en devinant les mots de passe : en conséquence l'une des deux choses suivantes se produit : les utilisateurs de linkedin reçoivent un courriel officiel et légitime de linkedin les avertissant que leur compte a été verrouillé en raison d'une activité inhabituellecette mesure a probablement été prise à la suite d'une attaque par force brute ou parce que l'attaque a eu lieu sur un compte utilisant l'authentification à deux facteurs [...] dans ce cas le compte n'a pas été compromis , toutefois ces utilisateurs grâce à de puissantes applications de... Lire la suite

Grâce à de puissantes applications de piratage ils peuvent deviner des millions de mots de passe en quelques secondesl'utilisation de l'authentification à deux facteurs rend le piratage de votre compte beaucoup beaucoup plus difficile que le piratage avec la seule protection par mot de passe [...] si vous êtes un utilisateur de linkedin nous ne pouvons que vous conseiller de vous connecter maintenant et de renforcer la sécurité de votre compte , de nombreux rapports indiquent que les comptes linkedin sont de plus en plus attaqués / d'abord mis en lumière par cyberint les utilisateurs de linkedin se sont rendus sur les médias sociaux pour annoncer que leurs comptes avaient été gelés ou carrément piratés | dans certains cas les utilisateurs ont reçu des demandes de rançon pour le retour de leurs comptes piratés ; il semble qu’il s’agisse une vague d'attaques par force brute : les pirates tentent de s'introduire dans les comptes en devinant les mots de passe : en conséquence l'une des deux choses suivantes se produit : les utilisateurs de linkedin reçoivent un courriel officiel et légitime de linkedin les avertissant que leur compte a été verrouillé en raison d'une activité inhabituellecette mesure a probablement été prise à la suite d'une attaque par force brute ou parce que l'attaque a eu lieu sur un compte utilisant l'authentification à deux facteurs [...] dans ce cas le compte n'a pas été compromis , toutefois ces utilisateurs grâce à de puissantes applications de... Lire la suite

Est il préférable d’acheter la licence d’un logiciel alors qu’on peut l’avoir gratuitement avec une version piratée ou crackée ? quelles sont les principales différences ? nous vous disons tout ! le piratage de logiciels est une pratique assez répanduede nos jours de nombreux sites proposent des cracks ou encore des générateurs de clés de licence de logiciels [...] selon une étude 82 milliards de dollars de programmes logiciels se vendent légalement dans le monde entier tandis que 63 milliards de programmes sont piratés , ainsi l’économie de certaines sociétés se trouve très touchée car leurs logiciels ne se vendent plus sur le marché / pour les consommateurs de programmes piratés utiliser des logiciels performants et productifs sans avoir à débourser le moindre centime peut s’avérer être avantageux | mais dans certains cas cette pratique vous expose à plusieurs dangers ; dans cet article nous verrons pourquoi utiliser un logiciel sous licence est bien mieux que d’utiliser une version piratée : 1 les dangers d’utilisation de logiciels piratés lorsque vous utilisez des logiciels piratés vous faites face à de nombreux dangers parmi lesquels : a la vulnérabilité face aux attaques le téléchargement de cracks peut être associé à des virus tels que des chevaux de troie des ransomware etcintentionnellement ou pas vous laissez le champ libre à tout genre de virus pour qu’ils infectent votre ordinateur est il préférable d’acheter la licence... Lire la suite

Est il préférable d’acheter la licence d’un logiciel alors qu’on peut l’avoir gratuitement avec une version piratée ou crackée ? quelles sont les principales différences ? nous vous disons tout ! le piratage de logiciels est une pratique assez répanduede nos jours de nombreux sites proposent des cracks ou encore des générateurs de clés de licence de logiciels [...] selon une étude 82 milliards de dollars de programmes logiciels se vendent légalement dans le monde entier tandis que 63 milliards de programmes sont piratés , ainsi l’économie de certaines sociétés se trouve très touchée car leurs logiciels ne se vendent plus sur le marché / pour les consommateurs de programmes piratés utiliser des logiciels performants et productifs sans avoir à débourser le moindre centime peut s’avérer être avantageux | mais dans certains cas cette pratique vous expose à plusieurs dangers ; dans cet article nous verrons pourquoi utiliser un logiciel sous licence est bien mieux que d’utiliser une version piratée : 1 les dangers d’utilisation de logiciels piratés lorsque vous utilisez des logiciels piratés vous faites face à de nombreux dangers parmi lesquels : a la vulnérabilité face aux attaques le téléchargement de cracks peut être associé à des virus tels que des chevaux de troie des ransomware etcintentionnellement ou pas vous laissez le champ libre à tout genre de virus pour qu’ils infectent votre ordinateur est il préférable d’acheter la licence... Lire la suite

Le vpn est un programme de protection contre les intrusions le piratage informatique et le hacking qui permet de naviguer de façon anonyme nordvpn est l’un des vpn les plus populaires [...] mais qu’en est il réellement de ses performances en matière d’iptv et de streaming ? on fait le point ici , le nombre de serveurs disponibles la capacité des serveurs est le premier indicateur de la performance d’un vpn / en outre leur localisation a également son importance | lorsqu’un service vpn dispose de serveurs dans de nombreux pays il garantit une bonne couverture ; pour des informations détaillées sur nordvpn vous pouvez voir ce site : avantages des serveurs de nordvpn nordvpn dispose de 5 500 serveurs dans le monde entier dont environ 800 aux états unison comprend donc aisément que les chaînes télé ainsi que les plateformes de streaming auxquelles vous pouvez accéder avec le programme sont innombrables [...] voici quelques avantages notables de ce vpn , nordvpn débloque netflix us une capacité inexistante de bon nombre de fournisseurs / le programme débloque aisément la majorité des autres bibliothèques majeures de netflix avec des sous titres en prime : uk royaume uni canada allemagne pays bas australie et japon | vous avez la possibilité d’accéder à toutes les bibliothèques disney plus grâce au vpn ; vous pouvez voir sur le site comment procéder : concernant les services iptv fournis par nordvpn aucun problème le vpn est un programme de protection contre... Lire la suite

Le vpn est un programme de protection contre les intrusions le piratage informatique et le hacking qui permet de naviguer de façon anonyme nordvpn est l’un des vpn les plus populaires [...] mais qu’en est il réellement de ses performances en matière d’iptv et de streaming ? on fait le point ici , le nombre de serveurs disponibles la capacité des serveurs est le premier indicateur de la performance d’un vpn / en outre leur localisation a également son importance | lorsqu’un service vpn dispose de serveurs dans de nombreux pays il garantit une bonne couverture ; pour des informations détaillées sur nordvpn vous pouvez voir ce site : avantages des serveurs de nordvpn nordvpn dispose de 5 500 serveurs dans le monde entier dont environ 800 aux états unison comprend donc aisément que les chaînes télé ainsi que les plateformes de streaming auxquelles vous pouvez accéder avec le programme sont innombrables [...] voici quelques avantages notables de ce vpn , nordvpn débloque netflix us une capacité inexistante de bon nombre de fournisseurs / le programme débloque aisément la majorité des autres bibliothèques majeures de netflix avec des sous titres en prime : uk royaume uni canada allemagne pays bas australie et japon | vous avez la possibilité d’accéder à toutes les bibliothèques disney plus grâce au vpn ; vous pouvez voir sur le site comment procéder : concernant les services iptv fournis par nordvpn aucun problème le vpn est un programme de protection contre... Lire la suite

Attention cela signifie également qu’en cas de piratage le hacker pourra avoir accès à votre numéro de téléphonevous n’arrivez plus à vous connecter à votre compte twitter ce dernier envoie des spams à vos amis ou publie des tweets sur votre timeline à votre insu [...] c’est sûr votre compte twitter a bel et bien été piraté , mais rassurez vous il existe différents moyens pour récupérer votre compte et surtout le protéger contre les tentatives de hacking / lesquels ? réponse dans ce tutoriel | 1 ; changer de mot passe que vous vous fassiez pirater votre compte gmail facebook twitter ou instagram la première chose à faire est de changer votre mot de passe : mais attention qui dit changer de mot de passe dit bien évidemment en prendre un sécuriséainsi oubliez les « 123 » la date de naissance de votre enfant ou votre prénom [...] un mot de passe sécurisé doit contenir au minimum huit caractères dont une lettre majuscule un chiffre et un caractère spécial , une opération que vous pouvez effectuer seul ou via l’aide d’un générateur de mot de passe / concernant twitter maintenant connectez vous à votre compte et cliquez sur paramètres | parmi tous les onglets disponibles cliquez sur mot de passe ; entrez le mot de passe actuel puis saisissez votre nouveau mot de passe avant d’enregistrer les modifications : voilà c’est fait votre compte est de nouveau sous votre contrôle et uniquement le vôtrevous pouvez attention cela signifie également qu’en... Lire la suite

Attention cela signifie également qu’en cas de piratage le hacker pourra avoir accès à votre numéro de téléphonevous n’arrivez plus à vous connecter à votre compte twitter ce dernier envoie des spams à vos amis ou publie des tweets sur votre timeline à votre insu [...] c’est sûr votre compte twitter a bel et bien été piraté , mais rassurez vous il existe différents moyens pour récupérer votre compte et surtout le protéger contre les tentatives de hacking / lesquels ? réponse dans ce tutoriel | 1 ; changer de mot passe que vous vous fassiez pirater votre compte gmail facebook twitter ou instagram la première chose à faire est de changer votre mot de passe : mais attention qui dit changer de mot de passe dit bien évidemment en prendre un sécuriséainsi oubliez les « 123 » la date de naissance de votre enfant ou votre prénom [...] un mot de passe sécurisé doit contenir au minimum huit caractères dont une lettre majuscule un chiffre et un caractère spécial , une opération que vous pouvez effectuer seul ou via l’aide d’un générateur de mot de passe / concernant twitter maintenant connectez vous à votre compte et cliquez sur paramètres | parmi tous les onglets disponibles cliquez sur mot de passe ; entrez le mot de passe actuel puis saisissez votre nouveau mot de passe avant d’enregistrer les modifications : voilà c’est fait votre compte est de nouveau sous votre contrôle et uniquement le vôtrevous pouvez attention cela signifie également qu’en... Lire la suite

La cause : le piratage de nombreuses adresses mailsenfin qui dit piratage de compte google dit bien évidemment accès à vos données personnelles [...] si gmail est l’une des messageries les plus utilisées par les particuliers et les professionnels c’est également celle qui fait régulièrement parler d’elle , et oui la sécurité de cette boite mail n’est pas infaillible loin de là et beaucoup d’utilisateurs se font pirater leur compte google sans même sans rendre compte / mais alors comment savoir si quelqu’un d’autre utilise votre compte gmail ? et surtout que devez vous faire si c’est le cas ? deux questions auxquelles nous répondons dans ce petit tutorial | astuces pour savoir si une autre personne se connecte à votre compte google pour savoir si oui ou non une personne a récemment utilisé votre compte google et notamment votre messagerie gmail deux solutions ; la première consiste à vous rendre sur cette page : vous y trouverez la liste des appareils utilisés récemment pour se connecter à votre comptegrâce aux appareils en question à la date l’heure et le pays de connexion vous pourrez rapidement confirmer ou infirmer vos soupçons [...] la seconde solution est tout aussi simple mais légèrement plus longue , tout d’abord connectez vous à votre compte google / dans gmail rendez vous tout en bas de la page de vos emails | vous devez y voir apparaitre la motion « dernière connexion le … » ; cliquez sur détails : la cause : le piratage de nombreuses adresses... Lire la suite

La cause : le piratage de nombreuses adresses mailsenfin qui dit piratage de compte google dit bien évidemment accès à vos données personnelles [...] si gmail est l’une des messageries les plus utilisées par les particuliers et les professionnels c’est également celle qui fait régulièrement parler d’elle , et oui la sécurité de cette boite mail n’est pas infaillible loin de là et beaucoup d’utilisateurs se font pirater leur compte google sans même sans rendre compte / mais alors comment savoir si quelqu’un d’autre utilise votre compte gmail ? et surtout que devez vous faire si c’est le cas ? deux questions auxquelles nous répondons dans ce petit tutorial | astuces pour savoir si une autre personne se connecte à votre compte google pour savoir si oui ou non une personne a récemment utilisé votre compte google et notamment votre messagerie gmail deux solutions ; la première consiste à vous rendre sur cette page : vous y trouverez la liste des appareils utilisés récemment pour se connecter à votre comptegrâce aux appareils en question à la date l’heure et le pays de connexion vous pourrez rapidement confirmer ou infirmer vos soupçons [...] la seconde solution est tout aussi simple mais légèrement plus longue , tout d’abord connectez vous à votre compte google / dans gmail rendez vous tout en bas de la page de vos emails | vous devez y voir apparaitre la motion « dernière connexion le … » ; cliquez sur détails : la cause : le piratage de nombreuses adresses... Lire la suite

C’est le cas notamment du module de protection de webcam disponible dans la dernière version du logiciel eset internet security qui empêche le piratage de la webcam et par conséquent son utilisation par une tierce personneles enfants et les adolescents sont de plus en plus connectés [...] que ce soit pour discuter avec leurs amis sur les réseaux sociaux ou pour regarder des vidéos sur le net ces derniers passent une grande partie de leur temps sur internet en oubliant souvent les dangers auxquels ils se soumettent , car si internet est bien évidemment un formidable moyen de communication il est également un outil qui peut s’avérer dangereux s’il n’est pas clairement contrôlé / les contenus malsains qu’ils soient à caractère violent ou sexuel prolifèrent sur la toile extrêmement rapidement pouvant entraîner les plus jeunes sur des pentes sinueuses | alors comment protéger les enfants des dangers d’internet ? y a t il des moyens pour leur permettre de naviguer sur le web tout en les écartant des contenus inappropriés ? des questions auxquelles nous répondons dans cet article ; 1 : le contrôle parental quand on parle d’enfant sur internet le premier mot qui vient en tête est celui de contrôle parentalen effet quel que soit l’âge de votre enfant il est recommandé d’utiliser un contrôle parental [...] cet outil de sécurité a plusieurs avantages , tout d’abord il permet aux parents inquiets de se rassurer en interdisant c’est le cas notamment du module de... Lire la suite

C’est le cas notamment du module de protection de webcam disponible dans la dernière version du logiciel eset internet security qui empêche le piratage de la webcam et par conséquent son utilisation par une tierce personneles enfants et les adolescents sont de plus en plus connectés [...] que ce soit pour discuter avec leurs amis sur les réseaux sociaux ou pour regarder des vidéos sur le net ces derniers passent une grande partie de leur temps sur internet en oubliant souvent les dangers auxquels ils se soumettent , car si internet est bien évidemment un formidable moyen de communication il est également un outil qui peut s’avérer dangereux s’il n’est pas clairement contrôlé / les contenus malsains qu’ils soient à caractère violent ou sexuel prolifèrent sur la toile extrêmement rapidement pouvant entraîner les plus jeunes sur des pentes sinueuses | alors comment protéger les enfants des dangers d’internet ? y a t il des moyens pour leur permettre de naviguer sur le web tout en les écartant des contenus inappropriés ? des questions auxquelles nous répondons dans cet article ; 1 : le contrôle parental quand on parle d’enfant sur internet le premier mot qui vient en tête est celui de contrôle parentalen effet quel que soit l’âge de votre enfant il est recommandé d’utiliser un contrôle parental [...] cet outil de sécurité a plusieurs avantages , tout d’abord il permet aux parents inquiets de se rassurer en interdisant c’est le cas notamment du module de... Lire la suite

Il fut un temps où tout le monde réclamait des abandonwares ces jeux pas vraiment gratuits mais pas vraiment payants non plus tout simplement parce qu'ils n'étaient plus exploités commercialement et que les systèmes qui les faisaient tourner n'existaient plusmalgré une grande tolérance de la plupart des éditeurs ces jeux ne sont ni des logiciels libres ni des gratuiciels ni un risque pour leurs utilisateurs [...] en revanche certaines licences que l'on pensait abandonnées sont reprises et de nouveau exploitées notamment sur les marchés mobiles ce qui rend beaucoup plus difficile la diffusion de vieux titres classiques incontournables pour les gamers des années 80 90 , mais / libérez des jeux pour qu'ils ne tombent pas dans l'oubli voici quelques exemples de jeux libérés que nous avons exhumés et qui méritent toute votre attention | cette liste n'étant pas exhaustive nous nous octroyons le droit d'ajouter ou de retirer des titres à tout moment ; il est d'ailleurs possible qu'un éditeur décide d'exploiter de nouveau une licence ou un jeu commercialement en le portant par exemple sur smartphone ou en utilisant l'ancienneté d'une ip pour lancer un titre nostalgique : jeux d'action peu de jeux d'actions ont vu le jour sur pc ou mac durant les années 80 90 avant l'avénement des fpscependant depuis wolfenstein 3d et sa cohorte de "clones" le pc est devenu l'ordinateur favori des fraggeurs de tout poil [...] de ce fait toutes les licences il fut un temps où tout le monde réclamait... Lire la suite

Il fut un temps où tout le monde réclamait des abandonwares ces jeux pas vraiment gratuits mais pas vraiment payants non plus tout simplement parce qu'ils n'étaient plus exploités commercialement et que les systèmes qui les faisaient tourner n'existaient plusmalgré une grande tolérance de la plupart des éditeurs ces jeux ne sont ni des logiciels libres ni des gratuiciels ni un risque pour leurs utilisateurs [...] en revanche certaines licences que l'on pensait abandonnées sont reprises et de nouveau exploitées notamment sur les marchés mobiles ce qui rend beaucoup plus difficile la diffusion de vieux titres classiques incontournables pour les gamers des années 80 90 , mais / libérez des jeux pour qu'ils ne tombent pas dans l'oubli voici quelques exemples de jeux libérés que nous avons exhumés et qui méritent toute votre attention | cette liste n'étant pas exhaustive nous nous octroyons le droit d'ajouter ou de retirer des titres à tout moment ; il est d'ailleurs possible qu'un éditeur décide d'exploiter de nouveau une licence ou un jeu commercialement en le portant par exemple sur smartphone ou en utilisant l'ancienneté d'une ip pour lancer un titre nostalgique : jeux d'action peu de jeux d'actions ont vu le jour sur pc ou mac durant les années 80 90 avant l'avénement des fpscependant depuis wolfenstein 3d et sa cohorte de "clones" le pc est devenu l'ordinateur favori des fraggeurs de tout poil [...] de ce fait toutes les licences il fut un temps où tout le monde réclamait... Lire la suite